Замедление работы сайта, полная недоступность любимого информационного ресурса или интернет-магазина – все это может быть следствиями DDoS-атаки на сервер. Что это? Какие цели она преследует? На каких принципах и методах строится?

Понятие

Расшифровка аббревиатуры “DDoS” – “распределенный отказ в обслуживании”. Она точно отражает суть атаки. Суть DDoS – одновременная отправка на сервер миллионов запросов. Аппаратной мощности не хватает для их своевременной обработки, сайт перегружается и перестает быть доступным.

Простейшая аналогия – небольшая кофейня. 1-2 человек бариста обслужит без проблем, а если их внезапно становится 10, 50 или 100 – клиенты попросту не дождутся очереди, покинут заведение.

DoS и DDoS: в чем разница?

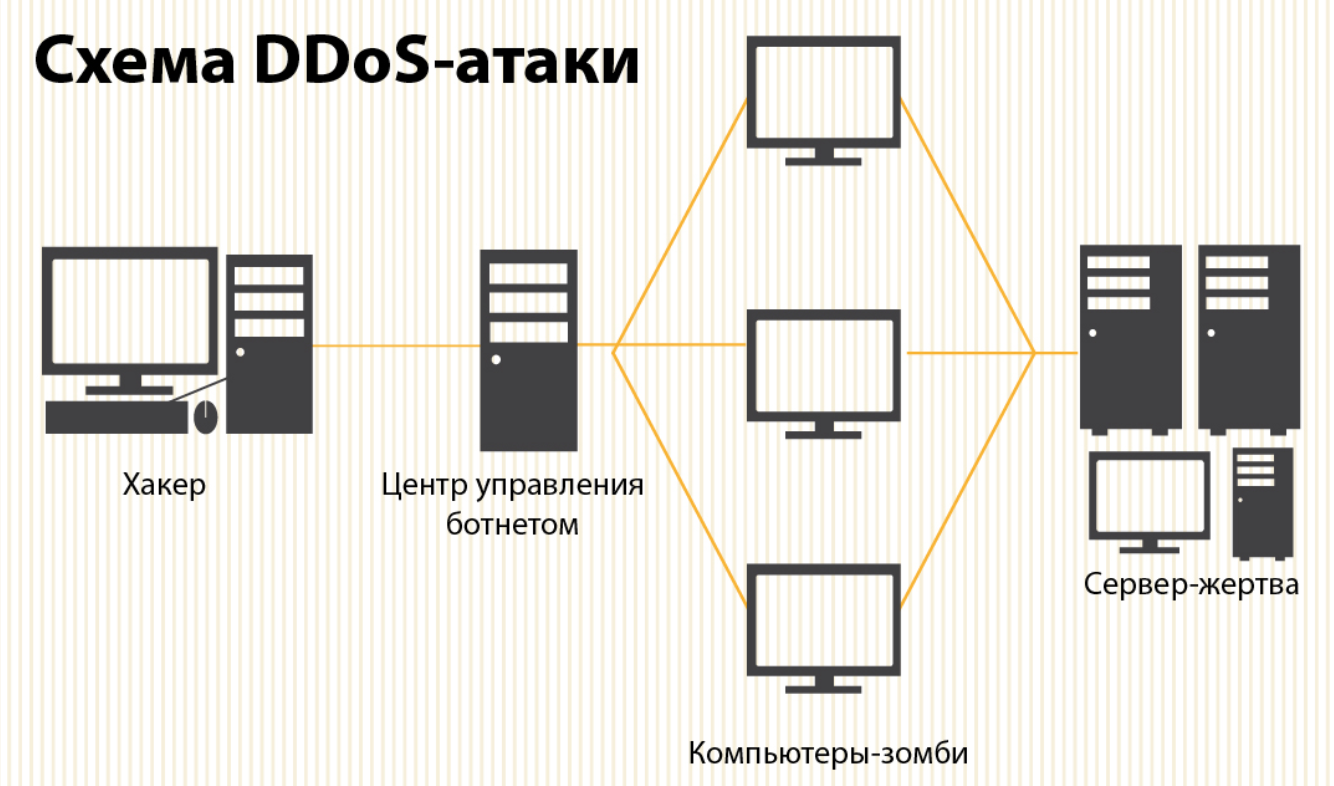

Обе атаки преследуют идентичные цели, но источник DoS – единственный ПК или сервер, DDoS – десятки и сотни. Мошенники формируют целые зараженные компьютерные системы, отправляющие на целевой объект миллионы запросов. Их своевременная обработка непосильна даже для технологичных серверов, оснащенных современными ЦПУ, большим объемом оперативной памяти.

Масштаб атаки затрудняет противодействие. Справиться с DoS можно блокировкой подозрительного IP-адреса. С DDoS – таких адресов тысячи. Требуются более серьезные, сложные защитные алгоритмы, системы, анализирующие запросы, каталогизирующие их на корректные и вредоносные.

Принцип действия

Хакеры создают ботнеты – сети, состоящие из множества устройств, носящих вирусы, генерирующих миллионы запросов в секунды. Эти устройства – ПК, ноутбуки, портативные устройства, смартфоны, планшеты. Важный классификационный признак – уровень перегрузки:

- Сетевой. Объекты – IP-протоколы, перегрузить которые удается множеством пинг-запросов.

- Транспортный. Сервер не справляется с UDP Flood.

- Прикладной. Сложный алгоритм, маскирующийся под поведение реального посетителя сайта.

Обнаружение

- Резкий рост входящего трафика. В особенности – необъяснимый, расходящийся с обычным временем пиковой пользовательской активности.

- Замедление работы. Загрузка страниц занимает много времени, некоторые функции – оказываются недоступными.

- Странные запросы. Они не объединены ни логикой, ни географией. На сервер поступают запросы со всей планеты, тысячи “пользователей” вдруг хотят одновременно открыть определенную страницу.

- Ошибки в логах. Резко растет число ошибок 503 и 429, недействительных запросов и других свидетельств DDoS.

Реагировать на атаку нужно сразу после обнаружения. Каждая секунда промедления усугубляет последствия. Для грамотного противодействия нужно оценить специфику атаки, ее специфику.

Классификация

Задачи DDoS-атак схожи, направленность – различна. Каждая – характеризуется определенным методом воздействия, провоцируемым ущербом, алгоритмом. Распространенные классы требуют подробного рассмотрения.

Волюметрические

Строятся на огромных объемах посылаемого трафика, запросов UDP или ICMP. Сеть не справляется с ними, пропускная способность оказывается недостаточной, сервер перегружается и становится недоступным.

Протокольные

Обходят защитные сетевые протоколы, “заваливают” аппаратные компоненты, ОЗУ, ЦПУ, миллионами ложных запросов, из-за чего они не справляются с корректными – пользовательскими. Протокольные атаки эффективны, представлены несколькими классами:

- SYN. Принцип – отправка массы SYN-запросов, устанавливающих соединение по протоколу TCP. На каждый запрос сервер дает SYN-ответ, но он не подтверждается пользователем. Результат – исчерпание ресурсов сервера и полная недоступность. Ложные запросы хорошо маскируются под реальные, клиентские, что затрудняет противодействие.

- Ping of Death. Отправляются ICMP-пакеты, объемы которых превышают допустимые максимумы. Серверный буфер переполняется, система оказывается неработоспособной.

DDoS уровня приложений

Алгоритмы эффективно маскируются под реальные пользовательские действия, что затрудняет обнаружение и противодействие. Примеры следующие:

- GET-flood. Ботнеты генерируют простейшие запросы, обращаются к файлам, размещенным на сервере. Количество запросов превышает аппаратные и программные серверные возможности.

- POST-flood. В отличие от GET, POST-запросы менее многочисленны, но более объемны. Их обработка занимает много времени.

Истощение вычислительной мощности

Атака направлена на перегрузку серверного процессора, оперативной памяти и другие ресурсов. Ее популярная разновидность – Slowloris. Это медленный запрос HTTP. Хаккер инициирует открытия множества соединений, но отправка информации ведется максимально медленно. Все серверные аппаратные ресурсы расходуются на поддержание соединений, корректные клиентские запросы остаются без внимания.

DDoS с усилением

Хакеры пользуются уязвимыми серверами для наращивания объемов исходящего трафика. Выделяют две главные категории:

- DNS Amplification. DDoS строится через уязвимые серверы DNS. Мошенник отправляет небольшой запрос от имени сервера-жертвы. Ответом является большой объем данных, с которым система не может справиться.

- NTP Amplification. Основа – NTP-серверы сетевого времени. Как и в предыдущем случае, общий принцип строится на отправке крупных ответов на малые серверные запросы.

Подведение итогов

DDoS-атака – эффективный способ нанести репутационный, коммерческий ущерб интернет-магазину или организации. Парализовать ее работу можно на дни, часы, недели. Посетители не смогут делать заказы, финансовые потери окажутся огромными.

Под угрозой – не только небольшие структуры, но гиганты IT-рынка. С DDoS-атаками сталкивались даже Google, Яндекс и GitHub. Предприятиям, желающим обезопасить себя от интернет-мошенников и злоумышленников, следует ответственно отнестись к организации защиты, разработать план действий, строго придерживаться его при фиксации признаков сетевой атаки.

Защитные инструменты в данном случае – брандмауэры, фильтрующие трафик, программные ограничители скорости сервера, исключающие перегрузку, резервное копирование. Последнее средство не защищает от атаки, но позволяет за секунды восстановить сервер после ее отражения, исключает потери данных.

Крупные компании активно задействуют системы искусственного интеллекта. Алгоритмы машинного обучения способствуют их совершенствованию и развитию, они отслеживают, анализируют трафик, своевременно и безошибочно реагируют на подозрительные запросы.