Ценность информации с каждым годом увеличивается, равно как и количество преступлений, связанных с ней. Наибольший интерес для злоумышленников представляют коммерческие, финансовые данные, кража которых чревата для владельца огромным репутационным ущербом, денежными потерями.

Любая организация, взаимодействующая с информацией, должна уделить соответствующее внимание ее защите. Инструментов и алгоритмов множество, что усложняет выбор. Какие решения наиболее эффективны? Как внедрить комплекс, который окажется на 100% эффективным, надежным, простым в обслуживании, не требующим значительных вложений?

SIEM: общее понятие

Ответственным организациям, желающим защитить сведения, с которыми им приходится взаимодействовать, следует обратить внимание на SIEM-системы. Расшифровка аббревиатуры – “Security information and event management”. Задача – управление данными и событиями, относящимися к сфере безопасности.

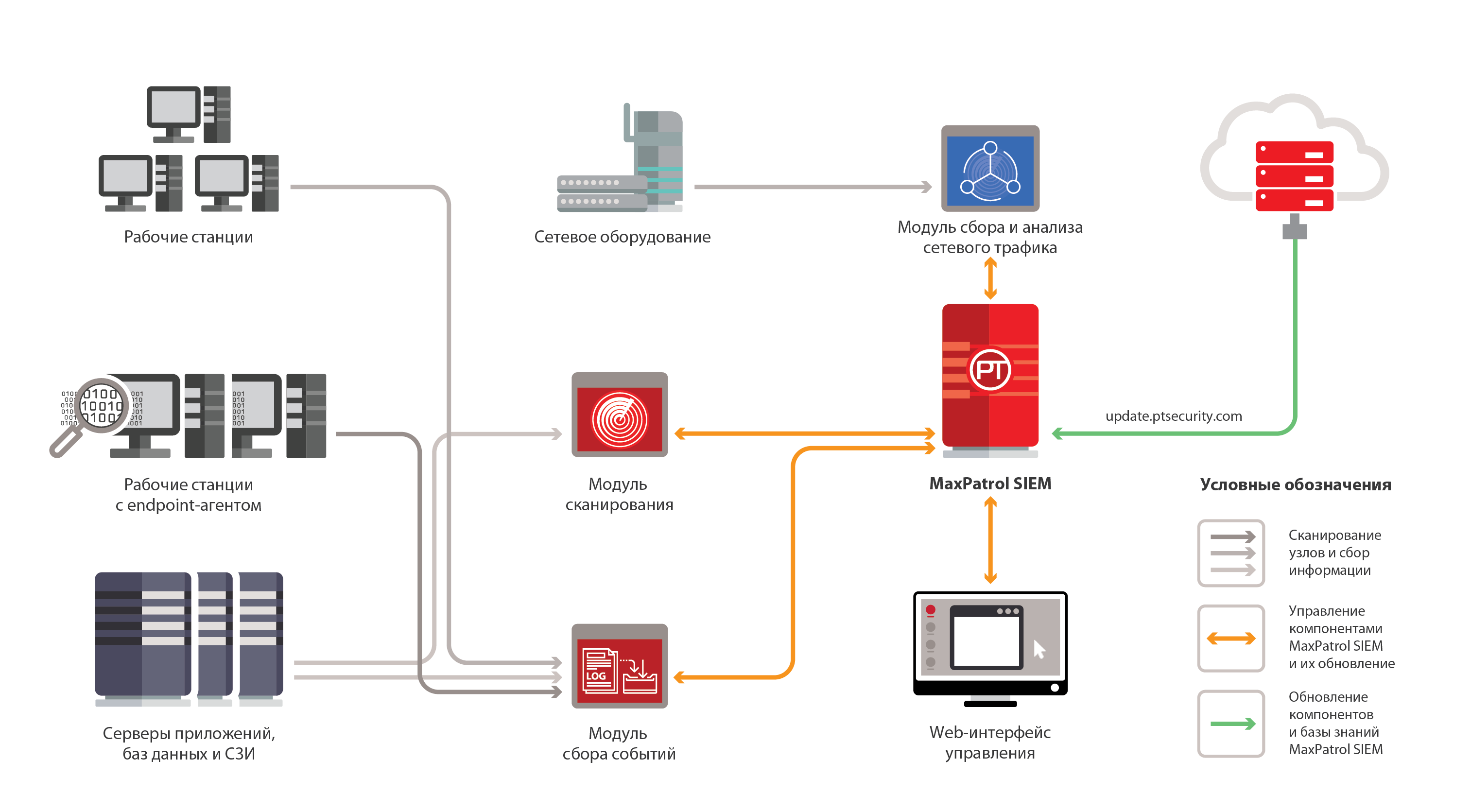

Принцип работы

SIEM-система анализирует информационные массивы, обнаруживает уязвимости и проблемы с безопасностью. Алгоритм функционирования выглядит следующим образом:

- Защитные инструменты, используемые организацией, отправляют сведения в SIEM. Таковыми являются, например, антивирусы или другое специализированное программное обеспечение. Утилиты фиксируют все потенциально опасные ситуации или происшествия, будь то попытки несанкционированного входа или превышения прав доступа, даже безуспешные.

- Каталогизация собранных сведений. Для удобства изучения авторизованными специалистами, администраторами, они разбиваются по группам, типовой принадлежности.

- Определение взаимосвязей. Система не просто выявляет опасность, например, зараженный файл или вредоносное приложение, но и предсказывает возможные пути распространения, риски. Это помогает принять верные действия, исключить ущерб или, как минимум, снизить его тяжесть.

- Рассылка уведомлений. После установки угрозы SIEM начинает рассылать уведомления уполномоченным лицам, системному администратору, руководителю предприятия. Для этого задействуются все доступные каналы связи, электронная почта, встроенные чаты, всплывающие уведомления.

Пассивные функции

SIEM выполняет не только перечисленные активные функции, но и некоторые пассивные. Она формирует журнал, в котором зафиксированы все происшествия, обозначена их дата, время, характер. По возможности указываются и другие вводные, важные для отдела IT-безопасности, например, пользователь, чаще прочих пытавшийся превысить полномочия, войти в непредназначенные для него разделы, допускавший ошибки при авторизации.

Необходимость

Перед внедрением системы нужно определить реальную потребность в ней. Для организаций финансовой и других ответственных отраслей соответствующее требование может быть закреплено документально. Нарушения недопустимы, чреваты штрафами и другими правовыми последствиями. Также на необходимость SIEM указывает следующее:

- Многочисленность и неоднородность используемых IT-продуктов. Сведения, отправляемые разнородными программными разработками, должны суммироваться и каталогизироваться в общей точке.

- Недопустимость даже минимальных сбоев и простоев, нарушающих нормальное течение бизнес-процессов, провоцирующих денежный, репутационный ущерб.

- Достижение верхней точки развития текущего комплекса информационной безопасности. Дальнейшее наращивание его мощности и функциональности невозможно, единственный вариант – качественный рывок, переход на новую систему, какой и является SIEM.

Выбор архитектуры

Архитектура системы подбирается под масштаб организации, специфику ее деятельности. Например, небольшим компаниям можно порекомендовать облачные решения, предоставляемые специализированными провайдерскими организациями. Их функциональность ограничена, однако, достаточна для мелких предприятий. Плюсы облачной системы – скорость развертывания, простота управления, минимальные вложения.

Крупным структурам необходимы локальные SIEM. Они разворачиваются на собственных аппаратных мощностях, что требует покупки дорогого оборудования, привлечения квалифицированных специалистов для запуска, настройки, поддержания работоспособности и эффективности. Вложения, впрочем, компенсируются максимальной надежностью, соответствующей требованиям даже финансовых, административных организаций, взаимодействующих с конфиденциальными данными.

“Золотая середина” между представленными вариантами – гибридная система. Она предполагает использование как локальных, так и облачных компонентов. Например, первые – используются для особо чувствительных и значимых данных, вторые – для общей аналитики. Подобные форматы считаются наиболее сбалансированными с точки зрения расходов и уровня безопасности.

Необходимые функции и особенности

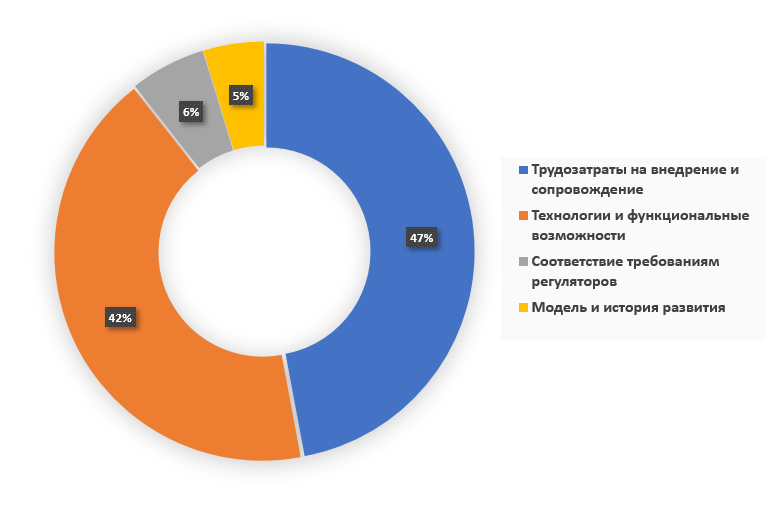

Помимо архитектуры, при подборе SIEM следует учитывать и некоторые другие факторы. Наиболее значимые – выглядят следующим образом:

- Функциональность. Должна на 100% соответствовать потребностям предприятия по аналитике, прогнозированию, степени безопасности и прочим критериям.

- Масштабируемость. Система должна допускать наращивание мощности при росте потребностей организации, увеличении объема анализируемых данных, количества угроз.

- Простота интеграции. Комплекс должен быть совместим с другими программными разработками, используемыми предприятием, не нарушать устоявшуюся IT-инфраструктуру.

- Производительность. Система должна уверенно справляться с обработкой происходящих событий, отслеживать риски и угрозы, своевременно реагировать на них и предотвращать.

- Стоимость и специфика лицензирования. В этом плане все более предпочтительными выглядят российские разработки. При сопоставимом функционале и надежности они дешевле зарубежных аналогов, исключают трудности с получением, продлением лицензии, что актуально при ограничениях импорта.

- Поддержка и регулярность обновлений. Важно, чтобы разработчик постоянно развивал и совершенствовал продукт. Чем чаще выходят обновления – тем лучше. Их установка расширяет базовый функционал, устраняет уязвимости.

Возможные ошибки

При внедрении системы важно исключить ошибки, негативно сказывающиеся на ее функциональности, надежности, приводящие к дополнительным расходам и сложностям. Наиболее распространенные – выглядят следующим образом:

- Пренебрежение адаптацией. Разработчики SIEM стремятся сделать свои продукты максимально универсальными, но нельзя пренебрегать их настройкой под конкретные инфраструктурные особенности предприятия. Система – не “волшебная палочка”, одного взмаха которой достаточно для решения всех проблем. Без дополнительных манипуляций и отладки не обойтись.

- Отсутствие плана. Перед внедрением следует четко определить потребности, подготовить список задач, которые должны быть решены посредством системы. Это поможет определить подходящий набор компонентов, исключить ненужные модули, не представляющие ценности, но усложняющие и удорожающие запуск.

- Игнорирование масштабирования. Следует руководствоваться не только текущими потребностями предприятиями, но и будущими потребностями. Вполне вероятно, что уже через 1-2 года бизнес сильно разрастется, ему не хватит текущих программно-аппаратных мощностей, понадобится перенастройка системы, дополнительные вложения. Лучше предусмотреть это заранее, создать “запас прочности”, защищающий от лишних неприятностей.

Подведение итогов

Современные SIEM – многофункциональные комплексы, не просто собирающие данные и ведущие отчеты, но проводящие глубокий анализ, способные находить мельчайшие уязвимости, блокировать все возможные пути несанкционированного доступа к информации, ее краже, изменению, удалению.

Компаниям, решившимся на внедрение или усовершенствование SIEM, следует ответственно подойти к решению задачи. Нужно оценить актуальные рыночные тенденции, глубоко изучить опыт реального применения конкретной разработки, оценить перспективы ее развития, например, задействование систем искусственного интеллекта. Профессиональное отношение, привлечение квалифицированных специалистов, использование проверенных современных разработок – все это поможет на 100% решить проблемы предприятия, связанные с информационной безопасностью.